La violencia digital en el contexto de rupturas amorosas se manifesta como una preocupación creciente en nuestra era digital. Este tipo de violencia revela dimensiones que afectan, por lo general y de manera desproporcionada, a las mujeres y otras identidades sexo-genéricas que no sean hombres cisheterosexuales. Muchas veces, personas con malas intenciones, usan la tecnología como una herramienta para la expresión de comportamientos abusivos y controladores, aumentando tensiones en relaciones amorosas deterioradas.

¿Quién te va a curar el corazón partido?

Durante procesos de rupturas amorosas, la violencia digital a menudo se hace evidente a través de la invasión de nuestra privacidad mediante la instalación de aplicaciones de rastreo, el hackeo de nuestras cuentas de redes sociales y/o el acceso no autorizado a la geolocalización o ubicación de nuestro teléfono. Estos son solo algunos ejemplos de tipos de violencia digital de género que evidencian cómo algunas personas utilizan la tecnología para mantener un control invasivo sobre la vida de sus exparejas.

Las mujeres y otras identidades sexo-genéricas no hegemónicas, al encontrarse en posición de vulnerabilidad después de una ruptura, se convierten, con frecuencia, en blancos de abusos digitales que buscan humillar, intimidar y controlar como forma de seguir ejerciendo poder sobre esa persona.

Por ejemplo, la difusión no consentida de imágenes íntimas es una de las expresiones más comunes y dañinas de la violencia digital de género en estas situaciones.

Si bien la concienciación y la educación digital son pilares fundamentales de empoderamiento y autonomía, la implementación activa de medidas de seguridad se convierte en una poderosa herramienta al dotarnos de las habilidades y conocimientos necesarios para salvaguardar nuestra privacidad y bienestar en los entornos digitales que habitamos frecuentemente.

Que tire la primera piedra quién no haya escuchado alguna historia sobre cuentas hackeadas, mensajes comprometedores y algún otro caos surgido tras un “hasta acá llegó”. Todas tenemos una amiga a la que le pasó. Muchas también somos esa amiga. Terminamos una relación con otra persona e intentamos dejar atrás el pasado y, de la nada, nos encontramos en una especie de pesadilla tech.

A continuación, te presentamos una serie de historias de personas que, después de decir chau-chau a sus exparejas, se toparon con situaciones de violencia en el mundo digital. Además, como yapa, te compartimos algunos consejos para evitar que te vuelva a ocurrir lo mismo. Nos protegemos, defendemos y, por sobre todo, gozamos. Así que agarrá tu taza de café, acomodate y preparate para descubrir cómo enfrentar estas situaciones sin tener que perder todos los espacios que ya conquistamos ! =)

Laura, y la pesadilla digital con sus nudes

Después de poner fin a su relación con Carlos, Laura se encontró con una pesadilla digital. Sus cuentas de redes sociales fueron hackeadas, y comenzaron a publicarse mensajes y fotos comprometedoras en su nombre. Sus amistades y familiares se quedaron en shock ante la repentina transformación de su persona online.

¿Qué pasó con Laura? Experimentó una violación de su consentimiento y privacidad, lo cual impactó negativamente en su bienestar emocional. Esta situación le llevó a experimentar una disminución en su autoestima. Su principal deseo es volver a tener el control sobre sus cuentas y eliminar cualquier contenido difundido sin su consentimiento.

¿Qué acciones preventivas podría haber considerado para evitar esta situación?

Nuestros celulares, computadoras, mails y redes sociales guardan un montón de información sensible. La exposición de esta información por parte de personas con malas intenciones puede vulnerar nuestro bienestar, por esto es importante adoptar prácticas de seguridad digital que protejan nuestras cuentas en línea. Algunas herramientas que te pueden servir son:

- Contraseñas fuertes: Para empezar, NO des tu contraseña como muestra de amor y fidelidad. Es importante proteger nuestra información almacenada, y uno de los aspectos más importantes para protegerla es el uso adecuado de contraseñas. Te recomendamos utilizar contraseñas largas, únicas para cada cuenta, con números, letras y caracteres y cambiarlas, por lo menos, cada 6 meses.

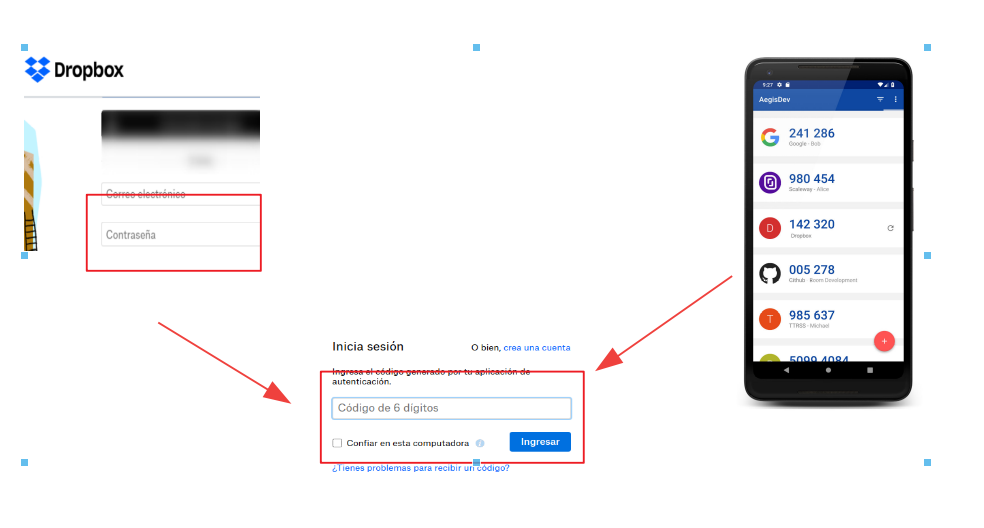

Te dejamos un ejemplo de contraseña fuerte: n0M3v@sar0bAr! - Doble factor de autenticación (2FA):

Agregale una capita extra de protección a todas tus cuentas 😉 Funciona requiriendo dos formas diferentes de verificación de identidad antes de permitir el acceso a cualquiera de nuestras cuentas. Por lo general, implica el uso de algo que sabemos (como una contraseña) y algo que poseemos (como un código enviado a nuestro celular). Cuando activamos el 2FA en nuestras cuentas de redes sociales, después de ingresar la contraseña, se nos solicita un código único que suele ser enviado a nuestro teléfono o generado por una aplicación de autenticación. Esta capa adicional de seguridad dificulta significativamente el acceso no autorizado de cualquier persona, ya que incluso si alguien obtiene la contraseña, aún necesitaría el segundo factor para ingresar a la cuenta.

¿Cómo activas esto en tus distintas redes sociales? ¡Te dejamos los enlaces! Facebook 2FA Instagram 2FA Whatsapp 2FA X 2FA TikTok 2FA

- Usá un gestor de contraseñas: Un gestor de contraseñas es como un cofre ultra seguro donde podés guardar todas tus contraseñas. Imaginá que cada una de tus cuentas en Internet es como una habitación que guarda algo importante para vos. Para mantener esa información a salvo de personas no deseadas, necesitás una llave única para cada habitación. Recordar todas estas llaves puede ser complicado, y acá es donde el gestor de contraseñas se convierte en tu herramienta amiga: te permite usar una sola llave maestra para acceder a todas las demás contraseñas guardadas de manera segura en él. Si querés conocer como instalar KeepassXC, seguí los pasos en nuestro blog.

- Reportá a la plataforma: Ante cualquier violación de seguridad, es fundamental reportar a las plataformas. Laura pudo haber informado de inmediato a las plataformas de redes sociales sobre el hackeo, solicitando asistencia para recuperar el control de sus cuentas.

Sofía encontró un GPS no deseado

Tras su ruptura con Diego, Sofía empezó a notar que él siempre sabía dónde estaba. Pronto descubrió que él había instalado una aplicación de rastreo en su teléfono sin su conocimiento, permitiéndole seguir cada movimiento que hacía, cada lugar visitado. Para su horror, Diego se lo hacía saber, sutilmente, en conversaciones. Este rastreo constante perturbó la privacidad de Sofía, poniéndola en una red de control digital que amenazaba su seguridad emocional y física. Sofía la pasó mal, dejó de salir porque sentía que, a donde vaya, Diego podía aparecer o espiarla. Sofía también se alejó de todas las redes sociales porque sentía que, todo lo que decía, era visto por Diego. ¡Incluso sos mensajes privados!

¿Cómo pudo Sofía haber prevenido que esto ocurriera?

Algunas herramientas que Sofía pudo haber tenido en cuenta son: conocer cómo supervisar sus aplicaciones y los permisos que le otorgamos a cada una de ellas. También, adquirir la costumbre de, cambiar sus contraseñas (como ya hablamos más arriba!), y controlar sus sesiones abiertas en otros dispositivos. También borrar periódicamente las apps que NO usa. Acá compartimos otros tips:

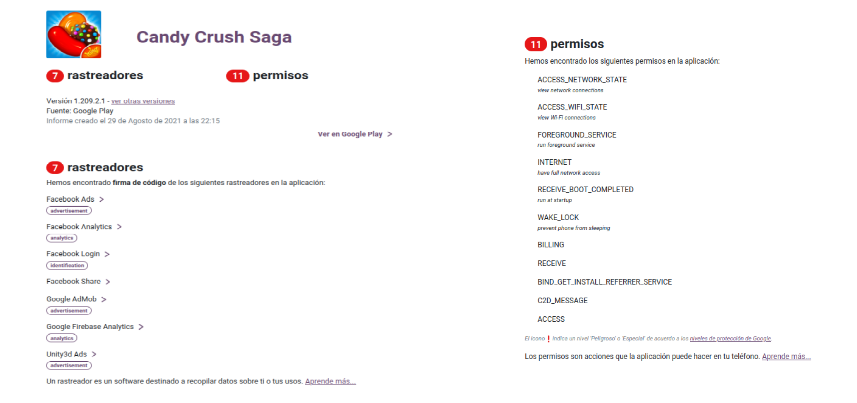

- Revisar permisos de aplicaciones: Sofía podría haber revisado regularmente los permisos de las aplicaciones en su teléfono para detectar cualquier aplicación desconocida o sospechosa que tuviera acceso a su ubicación. Existen apps que piden más permisos que los necesarios, por eso te dejamos una herramienta web para verificar las aplicaciones y los permisos que requiere: https://reports.exodus-privacy.eu.org/es/

- Revisar permisos de aplicaciones: Sofía podría haber revisado regularmente los permisos de las aplicaciones en su teléfono para detectar cualquier aplicación desconocida o sospechosa que tuviera acceso a su ubicación. Existen apps que piden más permisos que los necesarios, por eso te dejamos una herramienta web para verificar las aplicaciones y los permisos que requiere: https://reports.exodus-privacy.eu.org/es/

- Verificación de dispositivos conectados: Revisar la lista de dispositivos conectados a cuentas en línea puede ayudar a identificar actividades inusuales. Sofía podría haber verificado si había dispositivos desconocidos conectados a sus cuentas. A continuación, te compartimos los enlaces para que tengas a mano y sepas dónde controlar qué dispositivos tienen una sesión abierta para cada una de tus cuentas en:

Para los casos en WhatsApp Para los casos en Facebook Para los casos en Instagram Para los casos en X Para los casos en TikTok

Ejemplo en Facebook:

- Revisar configuraciones de ubicación: Sofía pudo haber revisado las configuraciones de ubicación en su teléfono para asegurarse de que solo las aplicaciones necesarias tuvieran acceso a esta información.

Afrontar nuestra seguridad digital en el contexto de rupturas amorosas implica abordar desafíos significativos mediante un enfoque integral centrado en el autocuidado y el empoderamiento colectivo de las mujeres.

Es crucial fortalecer nuestra alfabetización digital, mientras destacamos la naturaleza estructural del problema: el patriarcado, que busca ejercer control sobre nuestras vidas. Liberándonos de la carga de culpa en situaciones como las descritas, abogamos por colaborar en la creación de entornos en línea seguros y respetuosos. Nos unimos en la promoción de la conciencia digital para fortalecer nuestras propias defensas, y contribuir a la construcción de comunidades virtuales más seguras y empoderadas para todas.

Recomendaciones adicionales para fortalecer nuestra seguridad digital:

- Curso de seguridad digital de Libres y Segures

- Te recomendamos estos videos de seguridad digital para periodistas. No importa que no seas una, igual vas a encontrar tips súper útiles!

- Podcast fracasitos digitales: Si sos más de las que prefieren escuchar algo mientras hace ejercicio, trabaja o viaja camino al trabajo, te recomendamos escuchar nuestra serie “Fracasitos digitales” en el que vas a encontrar anécdotas de gente a la que le pasó lo mismo que a vos. Tranqui, como ya te dijimos arriba, no estás sola 🙂

- Tips para cuidarse online. La campaña sobre “Nos cuidamos online”. https://noscuidamos.online/

- También podés visitar https://protege.la/ un espacio abierto para compartir recursos sobre seguridad y privacidad digital de la manos de SocialTIC.org.

- Unos tips para sextear de forma segura, encendiendo las llamitas de nuestros celulares.